Acunetix Web Vulnerability Scanner(AWVS),強大的 Web 應用安全工具

前言

在維運網站與開發應用的過程中,安全性始終是我最關注的環節之一。身為一名開發者或系統維運人員,我們每天都在與各種潛在的威脅賽跑。你可能聽過「道高一尺,魔高一丈」,在網路安全的世界裡,這句話再貼切不過了。隨著 Web 技術的飛速發展,從早期的靜態頁面到現在複雜的單頁應用(SPA)、微服務架構以及各種 API 接口,攻擊者的手段也變得越來越多樣化。

在我維護的專案中,曾經遇到過幾次驚險的時刻。有一次,我們在部署新功能後,沒注意到一個細微的輸入驗證漏洞,結果差點導致資料庫被 SQL 注入攻擊。那次經驗讓我深刻體會到,單靠人工審查程式碼(Code Review)是遠遠不夠的。這就是為什麼我們需要自動化的安全測試工具,特別是 DAST(Dynamic Application Security Testing,動態應用程式安全測試)。

DAST 是一種「黑箱測試」技術。它不需要存取你的原始碼,而是從外部模擬攻擊者的行為,對運行中的應用程式進行掃描。它會嘗試發送各種惡意 Payload,觀察應用程式的反應,從而找出 SQL 注入、跨站腳本(XSS)、路徑遍歷等漏洞。在 DevSecOps 的流程中,自動化掃描是不可或缺的一環,它能幫助我們在產品上線前,就先找出那些顯而易見的「低垂果實」。

本篇文章將以業界知名的 Acunetix Web Vulnerability Scanner(簡稱 AWVS)作為主要範例,深入探討 DAST 的運作原理、掃描流程以及實務上的應用。雖然我們會重點介紹 AWVS,但文中所提到的許多概念與策略,同樣適用於其他的安全掃描工具。

DAST 掃描流程

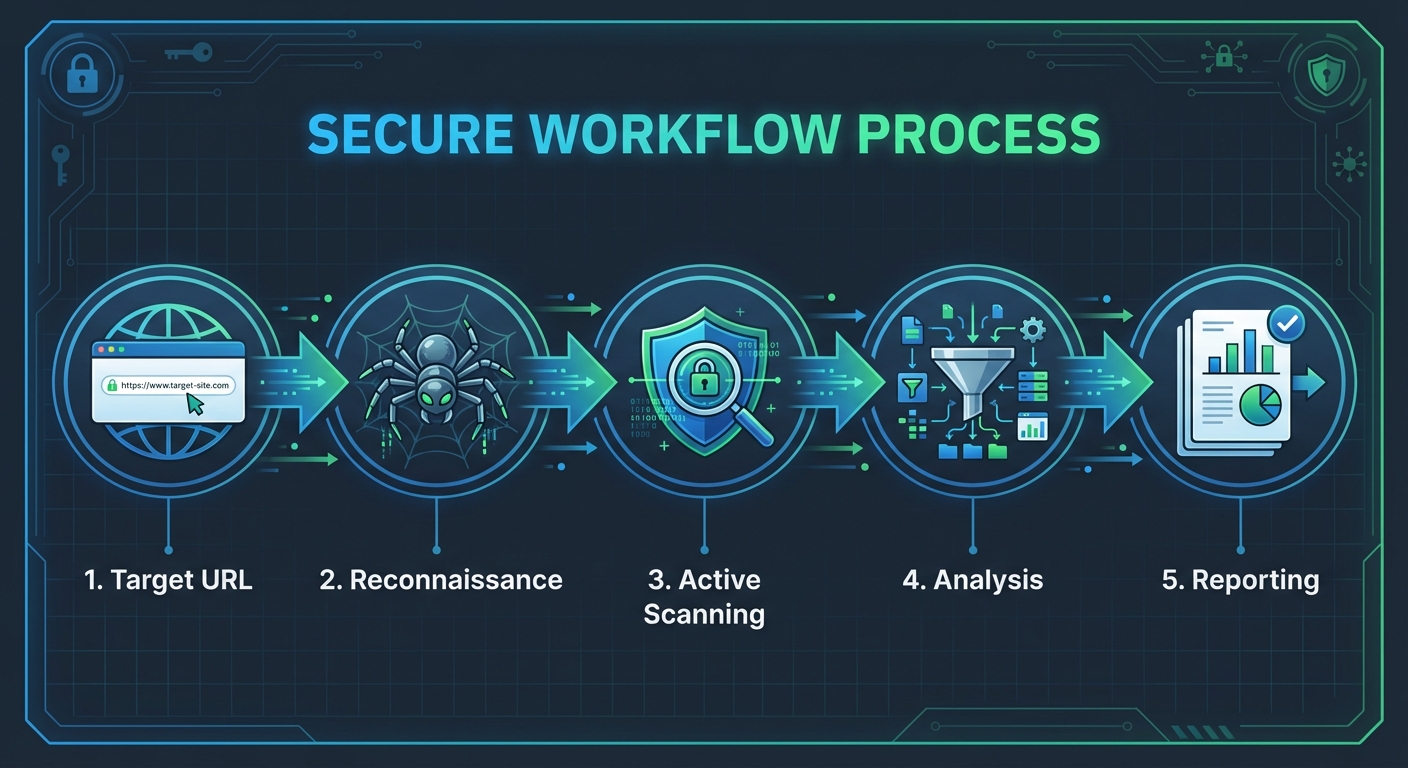

要理解 DAST 工具是如何工作的,我們首先需要了解它的掃描流程。這不僅僅是點擊一個「開始掃描」按鈕那麼簡單,背後涉及了一系列複雜的步驟。

一般來說,一個完整的 DAST 掃描可以分為以下五個階段:

1. 目標發現 (Target Discovery)

在掃描開始之前,工具需要知道「要掃描什麼」。這包括了目標的 URL、子網域、開放的連接埠(Ports)以及伺服器上運行的服務。對於大型企業來說,資產清點往往是最困難的一步,因為你無法保護你不知道的東西。

2. 爬蟲探索 (Crawling/Spidering)

這是掃描的核心步驟之一。掃描器會像搜尋引擎的爬蟲一樣,遍歷網站上的每一個連結、表單、按鈕和 API 端點。它的目標是建立一個完整的「網站地圖」。現代的掃描器(如 AWVS)還必須具備處理 JavaScript 的能力,以便正確解析由 React、Vue 或 Angular 構建的動態內容。

3. 主動掃描 (Active Scanning)

一旦建立了網站地圖,掃描器就會開始對每一個發現的輸入點(Input Fields, URL Parameters, Headers 等)發送測試 Payload。這就是所謂的「主動攻擊」。它會嘗試各種已知的攻擊模式,看看應用程式是否會返回異常的錯誤訊息、執行了不該執行的指令,或是洩漏了敏感資訊。

4. 分析結果 (Analysis)

掃描器會收集所有來自伺服器的回應,並根據內建的規則庫進行比對。如果發現某個回應符合漏洞特徵,它就會將其標記出來。在這個階段,優秀的工具會嘗試驗證漏洞的真實性,以減少「誤報」(False Positives)。

5. 產出報告 (Reporting)

最後,掃描器會將所有發現的漏洞整理成一份詳細的報告。報告通常會包含漏洞的風險等級、詳細的 HTTP 請求與回應內容、受影響的 URL,以及最重要的——修復建議。

重要提醒: 請務必只對你擁有授權的網站進行掃描。未經許可對他人網站進行安全掃描可能涉及法律問題,甚至被視為駭客攻擊行為。在進行任何測試前,請確保你已獲得明確的書面授權。

除了 DAST,你可能還聽過 SAST(靜態分析)和 IAST(互動式分析)。簡單來說:

- SAST (Static Application Security Testing):分析原始碼,找出潛在的邏輯錯誤,屬於「白箱測試」。

- IAST (Interactive Application Security Testing):結合了 DAST 和 SAST 的優點,透過在伺服器端安裝 Agent,在應用程式運行時從內部監控行為,屬於「灰箱測試」。

AWVS 功能介紹

Acunetix(AWVS)現在已經成為 Invicti Security 家族的一員,是市場上最老牌且最受歡迎的 Web 漏洞掃描器之一。它之所以強大,是因為它具備了許多領先的技術。

DeepScan 技術

隨著現代 Web 應用越來越依賴 JavaScript,傳統的爬蟲已經無法滿足需求。AWVS 的 DeepScan 技術包含了一個完整的瀏覽器引擎,可以執行複雜的 JavaScript 代碼,處理 AJAX 請求,並模擬使用者在單頁應用(SPA)中的操作。這確保了掃描的覆蓋率,不會遺漏隱藏在動態內容後的漏洞。

Proof-Based Scanning (基於證明的掃描)

這是 AWVS 減少誤報的殺手鐧。當它發現一個潛在的漏洞時,它會嘗試自動執行一個無害的攻擊來「證明」該漏洞確實存在。例如,如果它懷疑有 SQL 注入,它會嘗試讀取資料庫的版本號。如果成功了,它就會在報告中提供證據。這讓開發人員可以百分之百確定這是一個需要修復的問題,而不是工具的誤判。

AcuSensor (IAST 能力)

AWVS 提供了一個名為 AcuSensor 的組件,可以安裝在伺服器端(支援 .NET, Java, PHP)。這讓 AWVS 從單純的 DAST 轉變為 IAST。透過 AcuSensor,掃描器可以看到伺服器端的原始碼行號、資料庫查詢語句以及檔案系統操作。這不僅提高了掃描的準確性,還能找出一些純 DAST 難以發現的漏洞(如帶外攻擊)。

API 掃描支援

在現代架構中,API 是攻擊者的主要目標。AWVS 支援掃描 REST、SOAP 和 GraphQL API。你可以匯入 Swagger/OpenAPI 定義檔、WSDL 檔案或 Postman 集合,讓掃描器自動理解 API 的結構並進行測試。

龐大的漏洞庫

AWVS 擁有超過 7000 種漏洞檢查規則,涵蓋了 OWASP Top 10、SANS Top 25 等國際標準。無論是常見的 XSS、SQLi,還是最新的零日漏洞(Zero-day),AWVS 的研究團隊都會持續更新規則庫,確保用戶受到保護。

掃描設定與實作

在實務操作中,設定一個有效的掃描任務需要一些技巧。以下是我在使用 AWVS 時的一些心得分享。

新增目標 (Adding a Target)

首先,你需要輸入目標網站的 URL。在 AWVS 中,你可以為每個目標設定不同的「商業關鍵性」(Business Criticality),這會影響漏洞風險評分的計算。

身份驗證設定 (Authentication Setup)

大多數現代網站都需要登入才能存取核心功能。如果掃描器無法登入,它就只能掃描到登入頁面和公開資訊。AWVS 提供了強大的「登入序列錄製器」(Login Sequence Recorder)。你可以像平常一樣在瀏覽器中操作登入流程,錄製器會記錄下所有的點擊和輸入,並在掃描時自動重放。它甚至支援處理多因素驗證(MFA)和驗證碼(Captcha)的特殊處理。

掃描設定檔 (Scan Profiles)

根據你的需求,你可以選擇不同的掃描設定檔:

- Full Scan (完整掃描):執行所有可用的檢查,最全面但也最耗時。

- High Risk Only (僅高風險):只檢查 SQL 注入、遠端代碼執行等嚴重漏洞,適合快速檢查。

- OWASP Top 10:專注於 OWASP 定義的十大最常見威脅。

- Network Scan:除了 Web 漏洞,還會檢查伺服器層級的網路服務漏洞。

排程與 CI/CD 整合

安全掃描不應該是一次性的任務。在 DevOps 的環境中,我們通常會將 AWVS 整合到 CI/CD 流水線中(例如 Jenkins, GitLab CI, GitHub Actions)。每當有新的程式碼合併到主分支時,自動觸發一次掃描。AWVS 提供了豐富的 API,讓你可以輕鬆地透過腳本控制掃描任務。

實務建議: 盡量在 Staging 或 UAT 環境進行完整掃描,而不是直接在 Production 環境。雖然 AWVS 宣稱其掃描是安全的,但主動掃描產生的測試資料(如表單提交)可能會污染你的正式資料庫,或者在極少數情況下導致服務效能下降。

報告分析

掃描完成後,最重要的工作就是解讀報告。AWVS 的報告非常詳盡,但也可能讓人感到資訊過載。

風險等級 (Severity Levels)

漏洞通常被分為四個等級:

- Critical (緊急):必須立即修復,通常意味著攻擊者可以完全控制伺服器。

- High (高):嚴重的漏洞,如 SQL 注入或敏感資料外洩。

- Medium (中):可能導致資訊洩漏或部分功能受損。

- Low (低):風險較小,但仍應關注。

- Info (資訊):關於伺服器配置的資訊,不一定是漏洞,但有助於了解攻擊面。

處理誤報 (False Positives)

雖然 AWVS 的準確度很高,但沒有任何工具能做到零誤報。當你看到一個漏洞時,首先要查看 AWVS 提供的「證據」。如果證據不足,你可能需要手動使用 Burp Suite 等工具進行驗證。

優先順序 (Prioritizing Remediation)

你不可能一次修復所有的漏洞。正確的做法是根據「風險等級」和「資產價值」來決定優先順序。優先處理那些位於核心業務系統且風險等級為 High 以上的漏洞。

報告類型與匯出

AWVS 支援多種報告格式,以滿足不同對象的需求:

- Developer Report:提供技術細節,方便開發人員定位問題。

- Executive Summary:提供圖表和總體風險評估,適合呈報給管理層。

- Compliance Reports:針對 PCI DSS、HIPAA、ISO 27001 等合規性要求的專門報告。

工具比較

在選擇安全工具時,了解市場上的其他選項是非常重要的。以下是我整理的幾個常見工具的比較表:

| 工具名稱 | 主要用途 | 自動化程度 | IAST 支援 | 成本 | 最適合 |

|---|---|---|---|---|---|

| AWVS / Acunetix | 全自動 Web 漏洞掃描 | 極高 | 是 (AcuSensor) | 高 (商業軟體) | 企業級自動化掃描、DevSecOps 整合 |

| Burp Suite Pro | 手動滲透測試與輔助掃描 | 中 | 否 | 中 (專業版) | 安全研究員、專業滲透測試人員 |

| OWASP ZAP | 開源 Web 安全掃描 | 高 | 否 | 免費 (開源) | 預算有限的團隊、開發者自我測試 |

| Nessus | 基礎設施與主機漏洞掃描 | 高 | 否 | 高 (商業軟體) | IT 稽核、伺服器與網路設備檢查 |

| Nikto | 快速 Web 伺服器掃描 | 低 (CLI) | 否 | 免費 (開源) | 快速偵查、檢查伺服器配置錯誤 |

OWASP ZAP:強大的免費替代方案

如果你目前的預算有限,或者剛開始接觸 Web 安全,我強烈推薦 OWASP ZAP (Zed Attack Proxy)。

作為 OWASP 的旗艦專案,ZAP 是目前世界上最受歡迎的免費安全工具之一。它同樣具備爬蟲、主動掃描、被動掃描等功能,並且擁有非常活躍的社群支援。雖然在處理複雜 JavaScript 的能力和誤報控制上可能略遜於 AWVS,但對於大多數中小型專案來說,它已經綽綽有餘。

選擇 ZAP 的時機:

- 你需要一個完全免費且開源的工具。

- 你希望在開發階段就進行簡單的安全檢查。

- 你需要一個高度可客製化的掃描引擎。

而當你的企業規模擴大,需要更強大的自動化能力、更低的誤報率以及完善的技術支援時,轉向 AWVS 或 Invicti 等商業方案會是更明智的選擇。

結語

自動化漏洞掃描是現代 Web 開發中不可或缺的一環。透過像 AWVS 這樣的 DAST 工具,我們可以在攻擊者發現漏洞之前,先一步找出並修復它們。然而,我們也必須明白,自動化掃描並不能完全取代人工滲透測試。工具擅長發現已知的模式,但對於複雜的業務邏輯漏洞(例如:越權存取、工作流繞過),仍需要經驗豐富的安全專家進行手動分析。

建立一個健全的安全體系,應該結合 SAST、DAST 以及定期的手動測試。同時,將安全意識融入開發文化中,實踐「安全左移」(Shift Left Security),才是長久之計。

希望這篇文章能幫助你對 AWVS 和 DAST 有更深入的了解。如果你對 Web 安全感興趣,建議從 OWASP 的資源開始讀起,那裡有取之不盡的寶藏。